Une faille de sécurité, baptisée « zero-day », a été récemment découverte dans toutes les versions de Windows, y compris la plus récente, Windows 11 24H2. Cette faille permet aux pirates de voler les informations d’identification NTLM des utilisateurs sans aucune action de leur part. Voici ce que vous devez savoir et comment limiter vos risques.

Un défaut déconcertant de simplicité

Découverte par l’équipe de chercheurs en cybersécurité de 0patch, cette vulnérabilité repose sur un scénario simple mais redoutable : il suffit qu’un utilisateur visualise un fichier malveillant dans l’Explorateur de fichiers Windows (sans l’ouvrir) pour que ses identifiants NTLM soient volés.

Cette situation peut se produire dans différents cas :

- Ouverture d’un dossier partagé contenant un fichier infecté.

- Brancher une clé USB corrompue.

- Consultation du dossier « Téléchargements » après avoir visité un site Internet ayant forcé le téléchargement du fichier infecté.

Une fois capturées, ces informations d’identification peuvent être utilisées pour accéder à d’autres systèmes, usurper l’identité de la victime ou tenter de deviner par force brute son mot de passe.

Qu’est-ce que NTLM et pourquoi est-il vulnérable ?

NTLM (NT Lan Manager) est un protocole d’authentification utilisé par Windows depuis de nombreuses années. Bien que Microsoft l’ait progressivement remplacé par le protocole Kerberos, NTLM est toujours présent dans de nombreuses applications et composants Windows.

Le problème avec NTLM est qu’il permet aux pirates de capturer des hachages de mots de passe. Ces hachages ne sont pas des mots de passe lisibles, mais ils peuvent être « cassés » à l’aide d’outils d’attaque par force brute.

Microsoft a reconnu les faiblesses de NTLM et a prévu de le supprimer progressivement. Cependant, tant qu’il sera utilisé dans le système, de tels défauts continueront à apparaître.

Quelles versions de Windows sont concernées ?

Cette vulnérabilité affecte un grand nombre de versions de Windows, aussi bien pour les particuliers que pour les entreprises. Voici la liste des versions concernées :

- Windows 7 (avec ou sans mises à jour de sécurité étendues)

- Windows 10 (toutes les versions prises en charge)

- Windows 11 (toutes versions, y compris la version 24H2)

- Windows Serveur 2008, 2012, 2016, 2019 et 2022

A noter que Windows Server 2025 ne semble pas concerné, probablement parce qu’il est encore en test de compatibilité avec certaines modifications du protocole NTLM.

Microsoft a-t-il publié un correctif ?

Pour l’instant, Microsoft n’a pas encore déployé de correctif officiel. Cela signifie que la vulnérabilité reste exploitable sur toutes les versions mentionnées ci-dessus.

Entre-temps, la société de sécurité 0patch a pris les devants en proposant un correctif temporaire. Ce correctif peut être appliqué sur votre système pour combler la faille. Contrairement aux mises à jour officielles de Microsoft, ce type de patch est disponible gratuitement via la plateforme 0patch.

Comment se protéger maintenant ?

En attendant que Microsoft corrige cette faille, il existe des solutions pour limiter les risques. Voici les étapes à suivre :

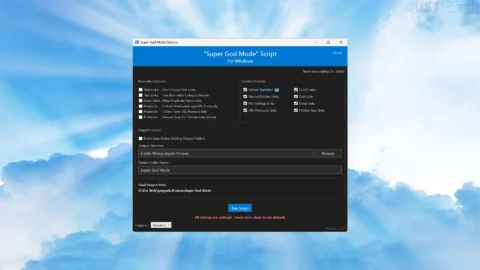

1. Appliquez le patch 0patch

Le plus efficace est d’appliquer le patch 0patch. Voici comment procéder :

- Créez un compte gratuit sur le site 0patch Central.

- Téléchargez et installez l’agent 0patch.

- Une fois le programme installé, le correctif sera appliqué automatiquement à votre ordinateur.

L’avantage de ce correctif est qu’il est non intrusif. Vous n’avez pas besoin de redémarrer votre PC. Et dès que Microsoft publiera son propre correctif, le correctif 0patch ne s’appliquera plus.

2. Évitez d’afficher les dossiers partagés inconnus

Si possible, ne pas ouvrir les dossiers partagés dont vous ne connaissez pas la source. C’est là que les fichiers malveillants peuvent se cacher.

3. Méfiez-vous des téléchargements automatiques

Les sites Web peuvent forcer le téléchargement automatique de fichiers. Pour éviter cela, configurez votre navigateur Web pour bloquer les téléchargements automatiques.

4. Branchez les clés USB avec précaution

Si vous branchez une clé USB qui ne vous appartient pas, soyez prudent. N’ouvrez pas les fichiers clés sans analyse préalable. Utiliser Windows Défenseur ou un logiciel antivirus pour analyser la clé avant toute manipulation.

5. Surveiller les mises à jour Windows

Microsoft peut publier un correctif à tout moment. N’oubliez pas de vérifier régulièrement les mises à jour en accédant Paramètres > Windows Update. Activez l’installation automatique des mises à jour pour ne rien manquer.

Ce n’est pas la première fois que Microsoft retarde la publication d’un correctif pour une faille zero-day. Le problème vient souvent de la complexité du système. De plus, certaines failles concernent des protocoles ou des composants utilisés par d’autres logiciels, ce qui rend la correction plus difficile.

Microsoft cherche également à empêcher les pirates de profiter de la sortie du patch pour mieux comprendre la faille. C’est pourquoi l’entreprise attend parfois avant de donner des détails précis sur la vulnérabilité.

En attendant, restez vigilant et prenez les mesures nécessaires pour protéger vos données 😉.

Source : 0patch